Um novo malware foi detectado por pesquisadores de segurança que é suspeito de conduzir espionagem. Hackers infectam dispositivos se passando por agências governamentais, geralmente agências fiscais como a Receita Federal (IRS). Uma vez que o software malicioso está em um PC, ele pode reunir inteligência (coletando dados pessoais, senhas e mais), baixar software malicioso adicional e carregar dados para o servidor do hacker. Ele faz tudo isso usando o Planilhas Google para evitar suspeitas e armazenar dados.

Ilustração de computador sendo hackeado por malware (Kurt “CyberGuy” Knutsson)

Tudo começa com um e-mail falso

Os hackers por trás do malware, chamado “Voldemort”, o projetaram habilmente para evitar serem pegos. Assim como o nome Voldemort significava problema na série Harry Potter de J.K. Rowling, ele também está causando problemas no mundo da segurança cibernética.

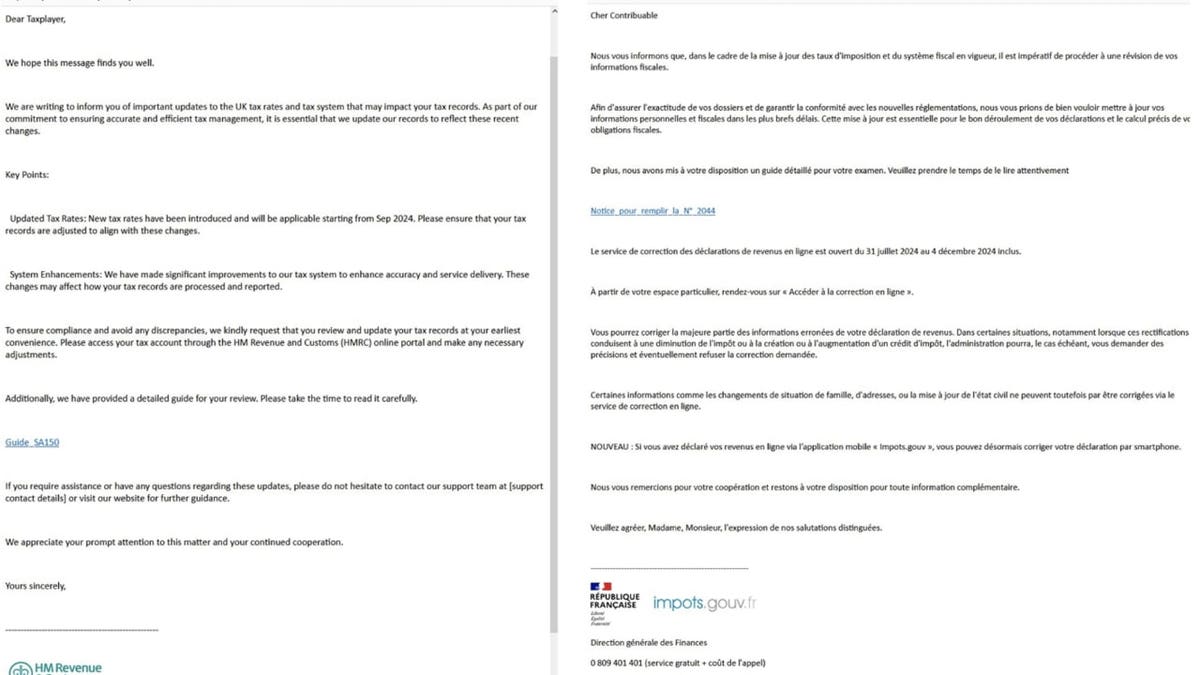

O ataque cibernético começa quando você recebe um e-mail que parece ser de uma agência fiscal do governo. De acordo com Ponto de Provaos hackers por trás dessa campanha têm se passado por agências fiscais em vários países, incluindo os EUA (IRS), o Reino Unido (HM Revenue & Customs), França (Direction Générale des Finances Publiques), Alemanha (Bundeszentralamt für Steuern), Itália (Agenzia delle Entrate) e, a partir de 19 de agosto, Índia (Income Tax Department) e Japão (National Tax Agency). Cada e-mail de isca foi personalizado e escrito no idioma da autoridade fiscal que estava sendo representada.

Os analistas da Proofpoint descobriram que os hackers adaptaram seus e-mails de phishing para corresponder ao país de residência do alvo com base em informações publicamente disponíveis, em vez da localização da organização ou do idioma sugerido pelo endereço de e-mail. Por exemplo, alguns alvos em uma organização europeia receberam e-mails se passando pelo IRS porque estavam vinculados aos EUA em registros públicos. Em alguns casos, os hackers misturaram o país de residência quando o alvo compartilhou um nome com um indivíduo mais proeminente.

O e-mail também tenta imitar o e-mail da agência governamental. Por exemplo, o pessoal dos EUA recebeu e-mails falsos usando “no_reply_irs(.)gov@amecaindustrial(.)com.”

E-mail que tenta imitar o e-mail de uma agência governamental (Proofpoint) (Kurt “CyberGuy” Knutsson)

O ataque se desenrola habilmente em seu dispositivo

No e-mail falso, hackers se passando pelo governo avisam sobre mudanças nas taxas de impostos e sistemas tributários e pedem para você clicar em um link para ler um guia detalhado. Clicar no link leva você a uma landing page, que usa URLs do Google AMP Cache para redirecioná-lo a uma página com um botão “Clique para visualizar o documento”.

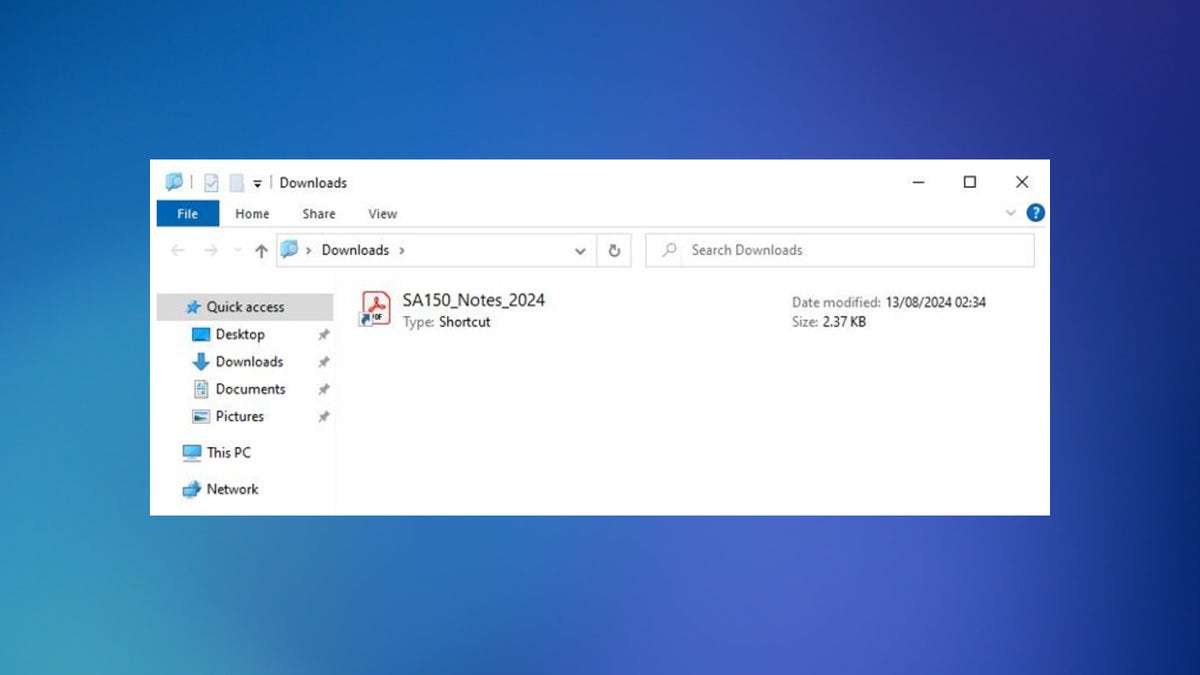

Após clicar no botão, os hackers verificam se você está usando um dispositivo Windows. Se estiver, você será redirecionado para outra página. Quando você interage com essa página, ela dispara um download que parece um arquivo PDF na pasta de downloads do seu PC, mas na verdade é um arquivo LNK ou ZIP hospedado em um servidor externo.

Quando você abre o arquivo, ele executa um script Python de outro servidor sem realmente baixar o script para seu computador. Este script coleta informações do sistema para criar seu perfil, enquanto um PDF falso abre para esconder a atividade maliciosa.

Baixe o arquivo que parece um PDF na pasta de downloads do seu PC (Proofpoint) (Kurt “CyberGuy” Knutsson)

Voldemort usa o Planilhas Google para armazenar dados

Depois que o malware infectar com sucesso seu dispositivo Windows, ele pode:

- Ping: Verifique se ele ainda está conectado ao seu servidor de controle

- Direção: Obtenha uma lista de arquivos e pastas em seu sistema

- Download: Envie arquivos do seu sistema para o servidor de controle

- Carregar: Coloque arquivos do servidor de controle em seu sistema

- Exec: Execute comandos ou programas específicos em seu sistema

- Cópia: Copie arquivos ou pastas no seu sistema

- Mover: Mova arquivos ou pastas em seu sistema

- Dormir:Pausar sua atividade por um tempo definido

- Saída: Pare de executar no seu sistema

O malware usa o Google Sheets como seu centro de comando, onde obtém novas instruções e armazena dados roubados. Cada dispositivo infectado envia seus dados para células específicas no Google Sheet, marcadas por IDs exclusivos para manter tudo organizado.

Voldemort interage com o Google Sheets por meio da API do Google, usando um ID de cliente incorporado, um segredo e um token de atualização armazenados em suas configurações criptografadas. Esse método dá ao malware uma maneira confiável de se comunicar sem levantar suspeitas, já que o Google Sheets é amplamente usado em empresas, dificultando o bloqueio por ferramentas de segurança.

COMO RECONHECER E EVITAR SER VÍTIMA DE GOLPES DE ALUGUEL DE TEMPORADA

4 maneiras de se proteger contra ataques de malware

Hackers estão liberando malware cada vez mais sofisticado, mas isso não significa que você esteja indefeso. Abaixo estão algumas dicas para ajudar a se proteger de tais ataques.

1) Leia e-mails confidenciais com atenção: A melhor maneira de identificar e-mails falsos que entregam malware é verificá-los cuidadosamente. Embora os hackers possam ser experientes em tecnologia, suas habilidades linguísticas geralmente não são perfeitas. Por exemplo, nas capturas de tela acima, você pode ver erros de digitação como “Taxplayers” em vez de “Taxpayers”. As agências governamentais geralmente não cometem esse tipo de erro.

2) Verifique o domínio do e-mail: Verifique se o domínio de e-mail corresponde à organização que ele alega representar. Por exemplo, um e-mail do IRS deve vir de um endereço terminado em “@irs.gov”. Tenha cuidado com pequenos erros de ortografia ou variações no domínio.

3) Invista em serviços de remoção de dados: Os hackers miram em você com base em suas informações publicamente disponíveis. Isso pode ser qualquer coisa, desde suas informações vazadas por meio de uma violação de dados até as informações que você forneceu a uma loja de comércio eletrônico. Confira minhas principais opções de serviços de remoção de dados aqui.

4) Tenha um software antivírus forte: Se você tiver um software antivírus forte instalado no seu dispositivo, ele pode protegê-lo quando você receber esses tipos de e-mails fraudulentos ou abrir acidentalmente o anexo ou clicar em um link. A melhor maneira de se proteger de clicar em links maliciosos que instalam malware que pode obter acesso às suas informações privadas é ter proteção antivírus instalada em todos os seus dispositivos. Isso também pode alertá-lo sobre quaisquer e-mails de phishing ou golpes de ransomware. Confira minhas escolhas para os melhores vencedores de proteção antivírus de 2024 para seus dispositivos Windows, Mac, Android e iOS.

A principal lição de Kurt

Embora os pesquisadores não possam dizer com certeza, muitas das técnicas usadas pelo malware são semelhantes às empregadas por hackers suspeitos de espionagem. Mesmo que essa avaliação se revele incorreta, a escala e a sofisticação do ataque são preocupantes. Qualquer pessoa sem conhecimento técnico pode facilmente ser vítima e perder dados pessoais e dinheiro. Esse ataque tem como alvo específico usuários do Windows, o que também levanta questões sobre a estrutura de segurança da Microsoft.

Que medidas você acha que as organizações devem implementar para proteger melhor os indivíduos contra ataques de malware? Deixe-nos saber escrevendo para Cyberguy.com/Contato.

Para mais dicas de tecnologia e alertas de segurança, assine meu boletim informativo gratuito CyberGuy Report acessando Cyberguy.com/Boletim informativo.

Faça uma pergunta ao Kurt ou diga-nos quais histórias você gostaria que abordássemos.

Siga Kurt em seus canais sociais:

Respostas para as perguntas mais frequentes do CyberGuy:

Novidades de Kurt:

Copyright 2024 CyberGuy.com. Todos os direitos reservados.